Postfix で dk-milter(dk-filter) を使ってDomainKeys に対応する(Debian/Ubuntu編)

ご利用のブラウザは、JavaScript が無効 となっていませんか?コンテンツの一部が非表示 、あるいは、コメント、お問い合わせの投稿ができない 、検索ができない ことがあります。

以前の記事 postfix で postfix-policyd-spf-python ( or postfix-policyd-spf-perl ) を使ってSPF認証する(Debian/Ubuntu編) では、SPFの送受信側の対処について記述しました。DomainKeys に対応してみたいと思います。

SPF との違いは、メールヘッダ情報 に認証用のキー情報を含めている点になります。SPF は、あくまでサーバーのIPアドレス(Host名) から、認証作業を行っていたので、DNSサーバーの情報(送信サーバー情報) 、メール送信者アドレス 、メール送信サーバー から解析し、認証作業を行います。

ここで、DNSサーバーの情報(送信サーバー情報)とメール送信サーバーが一致するか?判定することで認証を行います。

これに対して、DomainKeys は、DNSサーバーの情報(電子署名キー) 、メール送信者アドレス 、メールヘッダ情報(電子署名) から解析し、認証作業を行います。

ここで、DNSサーバーの情報(電子署名キー)とメールヘッダ情報(電子署名)が一致するか?判定することで認証を行います。

DomainKeys とは、SPF と同様に送信ドメイン名が正しい送信元から発信されているかを確認(認証)するための技術です。

SPF が、IPアドレス(HOST名)から、その確認(認証)を行うのに対して

DomainKeys は、電子署名から、その確認(認証)を行うものです。

この仕組みから、やるべきことは、以下のとおりです。

メールの送信時

メールの送信時にメールヘッダ情報に電子署名を付加する

DNSサーバーに電子認証公開キーを設定する

メールの受信時

メールの受信時にメールヘッダ情報にDomainKeys , DKIM の電子署名があれば、DNSサーバーへ問い合わせて電子認証公開キーを取得し、認証作業を行う

これを実現するために、dk-milter(dk-filter) を使って Postfix で実現してみます。DKIM への対応へと流れています。大きな流れとしては、DomainKeysからDKIM への流れは変わりそうもありません。

目次

履歴

2012.5.30 初版

2013.2.7 CentOS版とDebian版とを分けた

Postfix で dk-milter(dk-filter) を使ってDomainKeys に対応する dk-milter(dk-filter) をインストールする

dk-milter(dk-filter) は、Debian/Ubuntu では、バイナリパッケージがありません。

そのため、開発バージョンや旧バージョンから debパッケージ を持ってくるか、自前で作成するか、いずれかの手段でバイナリパッケージを準備します。

もし、最新の開発パッケージがインストールできるなら、そちらが楽でしょう。(http://ftp.us.debian.org/debian/pool/main/d/dk-milter/ に最新パッケージがあります。)

以下は、実際に開発バージョンからバイナリパッケージをダウンロードしてインストールした結果です。エラーが発生してインストールできませんでしたが、参考まで。

$ wget http:// ftp. us. debian. org/ debian/ pool/ main/ d/ dk- milter/ dk- filter_1. 0. 0. dfsg- 1. 2_amd64. deb ... $ dpkg - idk- filter_1. 0. 0. dfsg- 1. 2_amd64. deb 未選択パッケージ dk-filter を選択しています。

(データベースを読み込んでいます ... 現在 24806 個のファイルとディレクトリがイン ストールされています。)

(dk-filter_1.0.0.dfsg-1.2_amd64.deb から) dk-filter を展開しています...

dpkg: 依存関係の問題により dk-filter の設定ができません:

dk-filter は以下に依存 (depends) します: libssl1.0.0 (>= 1.0.0) ... しかし:

パッケージ libssl1.0.0 はまだインストールされていません。

dpkg: dk-filter の処理中にエラーが発生しました (--install):

依存関係の問題 - 設定を見送ります

man-db のトリガを処理しています ...

以下のパッケージの処理中にエラーが発生しました:

dk-filter

上記のエラーは、「libsslのバージョンが古い・・・」というエラーで、Debian 6 での最新libsslは、libssl 0.9.8 です。

ここで必要とされているバージョンは、 libssl 1.0.0 以上なのでエラーになっています。

dk-milter(dk-filter) は、バージョンによって必要とするOpenSSLのバージョンも異なります。

以下は、各ディストリビューションおよびそのバージョンとOpenSSLのバージョンに対してdk-milter(dk-filter)の対応バージョンです。

Debian6 /

Ubuntu10 :

OpenSSL 0.9.8 →

dk-milter(dk-filter) 0.6.0

Ubuntu12 :

OpenSSL 1.0.0 →

dk-milter(dk-filter) 1.0.2

ここでは、最新でなくdk-milter(dk-filter) の 0.6 (最新バージョンは、1.0.2です) のインストールについて解説しますが、異なる点は、このバージョン番号のディレクトリ名 だけです。Ubuntu12 の方は、その点に気をつけて御覧ください。

$ cd / usr/ local/ src[src]$ wget "http:// sourceforge. net/ projects/ dk- milter/ files/ DomainKeys% 20Milter/ 0. 6. 0/ dk- milter- 0. 6. 0. tar. gz" [src]$ tar xfz dk- milter- 0. 6. 0. tar. gz [src]$ cd dk- milter- 0. 6. 0 [dk-milter-0.6.0]$ mkdir - p/ usr/ man/ man3[dk-milter-0.6.0]$ mkdir - p/ usr/ man/ man8[dk-milter-0.6.0]$ ./Build ... [dk-milter-0.6.0]$ ./Build install ... install -c -o bin -g bin -m 555 dk-filter /usr/bin

install -c -o bin -g bin -m 444 dk-filter.0 /usr/man/man8/dk-filter.8

...

上記で完了です。ここで作成したバイナリファイルとマニュアルのインストールまで完了しました。

上記でも、必要に応じてライブラリのインストールが必要な場合があるので注意が必要です。

自分の環境下では、以下のライブラリが必要だったので、一応、記載しておきます。

$ aptitude install libssl- dev libmilter- dev ...

また、libmilterは、単純にインストールしても 拡張子 so のファイルが存在しない(so.1.0.1 というバージョンが付加)のでリンクエラーが出力される場合があります。

これは、/usr/lib/libmilter/ ディレクトリにありますので、それをコピーしましょう。

$ cp / usr/ lib/ libmilter/* / usr/ lib/.

また、バージョンの異なるlibmilterを併用するためあえてリンクしたいなら、以下のようにリンクファイルを作成してもOKだと思います。

$ ln - s/ usr/ lib/ libmilter/ libmilter. so. 1. 0. 1/ usr/ lib/ libmilter. so

署名用 の秘密キー、公開キーを作成する

署名に必要な公開キーと秘密キーを作成します。

csh がインストールされていなかったら、インストールしましょう。

$ aptitude install csh ...

$ mkdir / etc/ dkim$ cd / etc/ dkim[/etc/dkim]$ /usr/local/src/dk-milter-0.6.0/dk-filter/gentxt.csh example_com_selector exmaple. com example_com_selector._domainkey IN TXT "g=; k=rsa; t=y; p=xxx(公開キー)xxxx" ; ----- DomainKey example_com_selector for exmaple.com

[/etc/dkim]$ ls example_com_selector.private example_com_selector.public

gentxt.csh は、引数にセレクター名、ドメイン名を指定することができます。(ドメイン名は省略可)example_com_selector.private : 秘密キーファイルexample_com_selector.public : 公開キーファイル

コンソールに追加すべきDNSレコードのイメージが出力されますので、出力されたイメージを署名するドメインのDNSレコードに追加します。

DNSのレコードは、概ね以下のような設定を行います。

...

_domainkey 7200 IN TXT "t=y\; o=~\;"

example_com_selector._domainkey 900 IN TXT "g=*\; k=rsa\; t=y\; p=xxx(公開キー)xxxx"

...

_domainkey

ドメインのDomainKeyに対するポリシーを設定します。

→ 詳しくは、DKIMの仕組み DKIMのポリシー情報の設定 を参照してください。

(設定している内容、パラメータに関しては、DKIMはDomainKeyを包含しています。)

t=y : テストモードo=~ : 全てのメールが署名されているとは限らない。(署名されるメールもされないメールも存在する。)

<セクター名>._domainkey

ドメインのDomainKeyの公開キー情報を設定します。

→ 詳しくは、DKIMの仕組み DKIMの公開鍵情報の設定 を参照してください。

(設定している内容、パラメータに関しては、DKIMはDomainKeyを包含しています。)

g=* : 鍵の適用条件パターン (未設定なので、すべてに適用)k=rsa : 鍵の形式は、RSAを用います。t=y : テストモードp=xxx… : 公開キー情報

t=y : は、とりあえず何か署名に問題があってもREJECT(破棄) してはいけないことになっています。

設定の誤りやサーバーがダウンした時などを考えて?

t=y の方が良いかもしれません。

dk-milter(dk-filter) の設定を行う

dk-milter(dk-filter) に必要な以下の2つのファイルを作成します。

設定ファイル (/etc/default/dk-filter )

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

# Sane defaults: log to syslog

#DAEMON_OPTS="-l"

# Sign for example.com with key in /etc/mail/domainkey.key using

# selector '2007' (e.g. 2007._domainkey.example.com)

#DAEMON_OPTS="$DAEMON_OPTS -d example.com -s /etc/mail/domainkey.key -S 2007"

# See dk-filter(8) for a complete list of options

#

DAEMON_OPTS = "-l"

DAEMON_OPTS = "$DAEMON_OPTS -d example.com -s /etc/dkim/example_com_selector.private -S example_com_selector"

SOCKET = "inet:8892@127.0.0.1"

# Uncomment to specify an alternate socket

#SOCKET="/var/run/dk-filter/dk-filter.sock" # default

#SOCKET="inet:54321" # listen on all interfaces on port 54321

#SOCKET="inet:12345@localhost" # listen on loopback on port 12345

#SOCKET="inet:12345@192.0.2.1" # listen on 192.0.2.1 on port 12345

9行目 : -l オプションは、syslogへログ情報を出力します。

10行目 : メール送信時にDomainKeys の署名を行う場合に編集します。

-d オプション– メール送信時にDomainKeys の署名を追加するドメイン名を列挙します。複数ドメインを指定する場合はカンマで区切ります。

-s オプション– 秘密鍵ファイル名を指定します。先の 署名用 の秘密キー、公開キーを作成する で作成した秘密キーファイルになります。

-S オプション– セレクター名を指定します。先の 署名用 の秘密キー、公開キーを作成する で作成した秘密キーファイルのセレクター名になります。

※署名しない場合は、10行目をコメントアウトすればOKです。

11行目 : Postfixとの通信手順を指定したものです。

IPアドレス(127.0.0.1 )、ポート番号(8892 )、ソケット種別(inet )の3種をそれぞれ設定しています。

-b を指定すると良いでしょう。-b sv (s : 署名あり、v : DomainKeyのチェックあり) となりいずれも実行します。-b v のように指定すれば良いでしょう。

起動ファイル (/etc/init.d/dk-filter )

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

#! /bin/sh

#

### BEGIN INIT INFO

# Provides: dk-filter

# Required-Start: $remote_fs $syslog

# Required-Stop: $remote_fs $syslog

# Should-Start: $local_fs $network

# Should-Stop: $local_fs $network

# Default-Start: 2 3 4 5

# Default-Stop: 0 1 6

# Short-Description: Start the DomainKeys Milter service

### END INIT INFO

PATH = /sbin:/bin:/usr/sbin:/usr/bin

DAEMON = /usr/bin/dk-filter

NAME = dk-filter

DESC = "DomainKeys Filter"

RUNDIR = /var/run/$NAME

USER = dk-filter

GROUP = dk-filter

SOCKET = $RUNDIR/$NAME.sock

PIDFILE = $RUNDIR/$NAME.pid

# How long to wait for the process to die on stop/restart

stoptimeout = 5

test -x $DAEMON || exit 0

if [ ! -d $RUNDIR ]

# Include dk-filter defaults if available

if [ -f /etc/default/dk-filter ] DAEMON_OPTS = "-u $USER -P $PIDFILE -p $SOCKET $DAEMON_OPTS"

start( ) {

# Create the run directory if it doesn't exist

if [ ! -d $RUNDIR ] 2755 -d $RUNDIR || return 2

fi

# Clean up stale sockets

if [ -f $PIDFILE -a -e $SOCKET -a -S $SOCKET ] pid = `cat $PIDFILE`

if ! ps -C $DAEMON -s $pid >/dev/null; then

rm $SOCKET $PIDFILE

fi

fi

UMASK = `umask`

# Force group-writable socket

umask 002

start-stop-daemon --start --quiet --pidfile $PIDFILE --exec $DAEMON -- $DAEMON_OPTS

# Revert to original umask out of extreme caution

umask $UMASK

}

stop( ) {

start-stop-daemon --stop --retry $stoptimeout --exec $DAEMON

}

case "$1" in

start)

echo -n "Starting $DESC: "

start

echo "$NAME."

;;

stop)

echo -n "Stopping $DESC: "

stop

echo "$NAME."

;;

restart|force-reload)

echo -n "Restarting $DESC: "

stop

start

echo "$NAME."

;;

*)

N = /etc/init.d/$NAME

echo "Usage: $N {start|stop|restart|force-reload}" >&2

exit 1

;;

esac

exit 0

このデーモン起動スクリプトでは、以下を使用します。

ユーザ : dk-filter (グループ:dk-filter)

ディレクトリ : /var/run/dk-filter

そのため、dk-filterの起動の前に作成しておきます。

$ adduser dk- filter $ mkdir - p/ var/ run/ dk- filter$ chown dk- filter. / var/ run/ dk- filter

Postfix の設定を行う

ここまで、dk-milter(dk-filter) の設定を終えたら、Postfix の設定を行います。

Postfix の設定は、/etc/postfix/main.cf にて行います。

...

# DK

milter_default_action = accept

milter_protocol = 6

smtpd_milters = inet:127.0.0.1:8892

non_smtpd_milters = inet:127.0.0.1:8892

上記で設定している

inet:127.0.0.1:8892 は、

dk-milter(dk-filter) の設定を行う

で設定した SOCKET=”inet:8892@127.0.0.1″ にあわせる必要があります。

設定する項目の順番と記述方法が異なりますが、IPアドレス(

127.0.0.1 )、ポート番号(

8892 )、ソケット種別(

inet )の3種をそれぞれ設定するだけです。

dk-milter(dk-filter) 起動、Postfixの再起動を行う

全ての設定を終えたら、dk-milter(dk-filter) 起動、Postfixの再起動を行います。

$ /etc/init.d/dk-filter start Starting DomainKeys Filter: dk-filter.

$ /etc/init.d/postfix restart Stopping Postfix Mail Transport Agent: postfix.

Starting Postfix Mail Transport Agent: postfix.

これで、全ての設定が完了です。

Yahoo!へのメール送信の場合

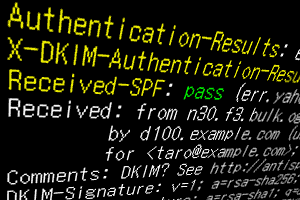

Authentication-Results: xxxx.mail.kks.yahoo.co.jp from=exmaple.com; domainkeys=pass (ok) ; dkim=neutral (no sig) header.i=@exmaple.com;

DomainKey-Signature: a=rsa-sha1; s=example_com_selector; d=exmaple.com; c=simple; q=dns; b=xxxx(公開キー)... ;

Yahoo!からのメール受信の場合

Authentication-Results: mail.example.com from=test@yahoo.co.jp; domainkeys=pass

DomainKey-Signature:a=rsa-sha1; q=dns; c=nofws;

s=yj20110701; d=yahoo.co.jp;

h=Message-ID:X-YMail-OSG:Received:X-Mailer:Date:From:Subject:To:MIME-Version:Content-Type:Content-Transfer-Encoding;

b=yyyy(公開キー)... ;

ちゃんと pass になったでしょうか?Yahoo!へのメール送信の場合 、DNSの設定をも直してみましょう。また、DomainKey-Signature もヘッダ情報に正しく付加されているかも確認しましょう。Yahoo!からのメール受信の場合 、Postfix, dk-milter(dk-filter) の設定を直してみましょう。

dk-filterの場合、

no signature での

neutral 出力はありません。

dk-filterの場合、

no signature のコメント出力を行うのは、DomainKeys のDNS設定で、署名が必ず設定されるようなポリシーになっているにも関わらず、署名がない場合のみなので、

fail (失敗)として処理されます。

このように、DomainKeys のDNS設定で、署名が設定されない場合もあるポリシーになっていて署名がない場合 ( 別のmilterでは neutral (no sig) と出力する場合もある ) など、

ポリシーに違反しないようなものは、すべて

Authentication-Results (認証結果情報) をヘッダ情報に出力しません。

各認証結果の意味は、

DKIMの仕組み DKIM/DomaiKeys の認証結果情報 を参照してください。

どうでしょうか、SPFと違って、ちょっと面倒な設定もありますが、これが理解できていると、次のDKIMも簡単に設定できます。

一通り理解されていると良いと思います。

ご利用のブラウザは、広告ブロック(AdBlockなど) が適用 となっていませんか?コンテンツの一部が非表示 、あるいは、コメント、お問い合わせの投稿ができない 、検索ができない ことがあります。

関連記事 :

)

)

コメントを投稿 :