SPPD VPSのCentOSで最初にやっておきたいこと

SPPD VPSの場合、申し込んだ後、SPPD VPSからメールでお知らせが来ると、既にCentOS 5.7 (32bit版) が動作している状態になっています。

そのため、SSHでアクセスすることもできます。

ただし、SPPD VPSでは、デフォルトでrootのログインができなくなっています。

SSHでログインする場合は、SPPD VPSからのお知らせメールにあるログインアカウント名、ログインパスワードを使ってログインすることになります。

SPPD VPSの場合、自宅サーバーと違って、既に外部に直接つながった状態ですから、まず、セキュリティ面の強化とサーバー設定をする必要があります。

ここでは、CentOSの初期状態から、各サーバー系をインストールする手前までにやることを記述してみます。

CentOSを64bit版へ入れ替える。

SPPD VPSは、デフォルトのOSが、CentOS 32bit版 となっています。

そのため、ここでは、64bit版へ入れ替えることからはじめます。

もちろん、メモリを少しでも節約したい方は、32bit版をそのままご利用されることをおすすめします。

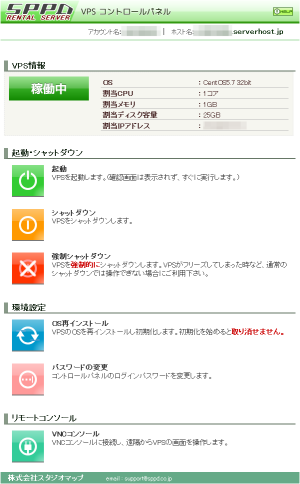

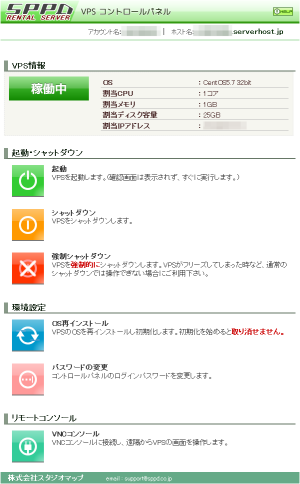

- SPPD VPSのコントロールパネルへログインする。

SPPD VPSからのお知らせメールにある SPPD VPSのコントロールパネルのURLへアクセスし、ログインします。

その際、必要になるのは、管理者ユーザーID、パスワードになります。

( 管理者ユーザーID、パスワードは、SPPD VPSからのお知らせメールに記載があります。 )

CentOS 32bit版が稼動中になっていると思います。

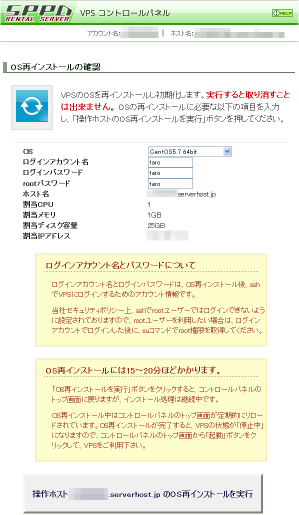

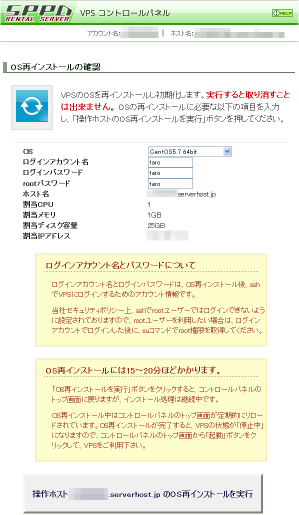

- SPPD VPSのコントロールパネル 画面左メニュー から OS再インストール をクリックする。

- OS :

ここでは、CentOS 5.7 64bit を選択します。

- ログインアカウント :

SSHでログインするときのユーザ名になります。( rootでのログインはできません )

ここでは、taro というユーザを設定したものとして以降説明します。

- ログインパスワード :

SSHでログインするときのユーザのパスワードを設定します。

- rootパスワード :

rootのパスワードを設定します。

上記の項目を設定し、画面下の操作ホスト xxxxxx のOSの再インストールを実行する をクリックし、インストールを実行します。

この後、10分から20分程度待ちます。

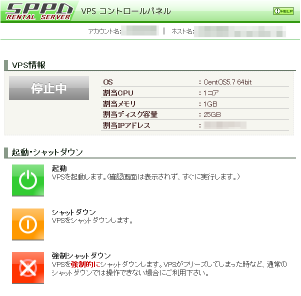

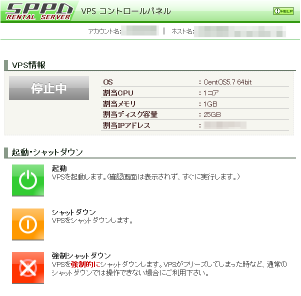

インストールが完了したら、サーバーは停止中となります。

この状態で、

CentOS 5.7 64bit が停止中になっているか確認しておきます。

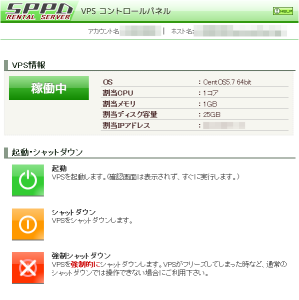

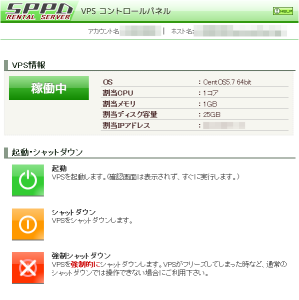

CentOS 5.7 64bitが停止中なら、起動ボタンをクリックしてOSを起動します。

この後、5分程度でサーバーが立ち上がります。

CentOSを最新にアップデートする。

vimをインストールする。

vim は、多言語に対応した テキストエディタ ( vi ) です。

標準のviエディタでも良いのですが、日本語の入力が楽な面もありますし、使い勝手は間違いなく良いですから、インストールしておきます。

$ yum -y install vim-enhanced ..

Installed:

vim-enhanced.x86_64 2:7.0.109-7.el5

Dependency Installed:

gpm.x86_64 0:1.20.1-74.1 vim-common.x86_64 2:7.0.109-7.el5

Complete!

$

..

Installed:

vim-enhanced.x86_64 2:7.0.109-7.el5

Dependency Installed:

gpm.x86_64 0:1.20.1-74.1 vim-common.x86_64 2:7.0.109-7.el5

Complete!

$

|

これだけOKです。

日本語に対応にする。

デフォルトでCentOSのロケールの設定は日本に設定されています。

ただ、サポート情報が抜けているようなので、そこだけ追加しておきます。

/etc/sysconfig/i18nを編集します。

初期状態は以下のようになっています。

LANG="ja_JP.UTF-8"

SYSFONT="latarcyrheb-sun16"

|

これを、以下のように変更します。

LANG="ja_JP.UTF-8"

SUPPORTED="ja_JP.UTF-8:ja_JP:ja"

SYSFONT="latarcyrheb-sun16"

|

要らないコンソールを無効にする

不要なコンソールは、デフォルトで設定されているtty2からtty6 をすべてコメントアウトする。

/etc/inittab を編集します。

...

1:2345:respawn:/sbin/mingetty tty1

...

|

selinuxをoffにする

SELINUX=enforcing を SELINUX=disabled とし、無効にする。

/etc/sysconfig/selinux を編集します。

SSHのポートを変更する。

SSHのポートを変更して、簡単にアタックされないようにしておきます。指定するポート番号は、10000以降の適当なポート番号を割り当てましょう。

/etc/ssh/sshd_config を編集します。

...

# ポート番号を 22 (デフォルト)から10022へ変更する

#Port 22

Port 10022

...

# SSHのプロトコルをSSH2のみ対応とする

Protocol 2

...

# rootでのログインを不可とする

PermitRootLogin no

...

# パスワードでのログインを許可する

PasswordAuthentication yes

...

# パスワードなしでのログインを不可とする

PermitEmptyPasswords no

...

# taro というユーザだけログインを許可する

AllowUsers taro

...

|

ここでは、ポート番号、SSHプロトコル、rootでのログイン不可、ログイン可能なユーザ名を指定しています。

(後でtaroというユーザを追加しています。)

また、ログインするIPアドレスが決まっているなら、許可するIPアドレスも指定した方がより良いです。

設定を終えたら、sshd の設定ファイル再読み込みを実施します。

$ /etc/init.d/sshd reload sshd を再読み込み中: [ OK ]

$

sshd を再読み込み中: [ OK ]

$

|

この状態で、上記の例で言うと、

ユーザ : taro

ポート番号 : 10022

でログインできるか確認しましょう。

ログインできればOKです。

できない場合は、設定を再度見直しましょう。

sshd reload がポイントです。

とりあえず、再読み込みの場合は、現在SSHで接続しているクライアントには影響ありません。そのため、もしも設定に誤りがあった場合に、再編集することができます。

sshd を再起動してしまうと、現在接続しているクライアントは解放されてしまうので注意が必要です。

ファイアウォール(iptables)の設定を行う。

ここでは、単純にiptablesを使っていないポートを外部に非公開とするようにします。

シェルファイルを作成して、一気にやってしまいます。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

| #!/bin/sh

/sbin/iptables -F

/sbin/iptables -X

/sbin/iptables -P INPUT DROP

/sbin/iptables -P OUTPUT ACCEPT

/sbin/iptables -P FORWARD DROP

/sbin/iptables -A INPUT -i lo -j ACCEPT

/sbin/iptables -A OUTPUT -o lo -j ACCEPT

/sbin/iptables -A INPUT -s 10.0.0.0/8 -j DROP

/sbin/iptables -A INPUT -s 172.16.0.0/12 -j DROP

/sbin/iptables -A INPUT -s 192.168.0.0/16 -j DROP

/sbin/iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT

/sbin/iptables -A INPUT -p tcp --dport 10022 -j ACCEPT

/sbin/iptables -A INPUT -p tcp --dport 80 -j ACCEPT

/sbin/iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

/etc/rc.d/init.d/iptables save

/sbin/service iptables restart

|

ここでは、10022(SSH),80(HTTP)の2つのポートのみを公開し、それ以外をすべて非公開にしています。

また、プライベートIPアドレス(10.x.x.x,172.16.x.x,192.168.x.x)は、すべて拒否してます。

pingを受け付けたくない場合は、17行目のicmpの許可を行っているところをコメントアウトしてください。

また、上記は、必要最小限のポートしか開いていません。pop3やmailなどの必要なポートは、19行目を真似て開くと良いでしょう。

ファイルにしたら、実行権限を与えるのを忘れないでね。

$ chmod 755 ファイル名 $ ./ファイル名

$ ./ファイル名

|

で実行できるはずです。

SSHのポートだけは、絶対に間違えないようにしましょう。この例では、10022を開放しています。

誤ってSSHのポートを閉じてしまうと、二度とアクセスできなくなります。

CloudCoreでは、現在(2012.01.30)、リモートコンソールが提供されていますので、最悪の場合は、リモートコンソールからのアクセスで修正することができます。

不要なサービス(デーモン)を停止する。

最後に、無駄に動作しているプロセスを停止するようにします。

デフォルトで動作している全プロセスは、以下のとおりです。

$ ps aux USER PID %CPU %MEM VSZ RSS TTY STAT START TIME COMMAND

root 1 0.0 0.0 10368 688 ? Ss 04:51 0:00 init [3]

root 2 0.0 0.0 0 0 ? S< 04:51 0:00 [migration/0]

root 3 0.0 0.0 0 0 ? SN 04:51 0:00 [ksoftirqd/0]

root 4 0.0 0.0 0 0 ? S< 04:51 0:00 [watchdog/0]

root 5 0.0 0.0 0 0 ? S< 04:51 0:00 [events/0]

root 6 0.0 0.0 0 0 ? S< 04:51 0:00 [khelper]

root 15 0.0 0.0 0 0 ? S< 04:51 0:00 [kthread]

root 19 0.0 0.0 0 0 ? S< 04:51 0:00 [kblockd/0]

root 20 0.0 0.0 0 0 ? S< 04:51 0:00 [kacpid]

root 87 0.0 0.0 0 0 ? S< 04:51 0:00 [cqueue/0]

root 90 0.0 0.0 0 0 ? S< 04:51 0:00 [khubd]

root 92 0.0 0.0 0 0 ? S< 04:51 0:00 [kseriod]

root 157 0.0 0.0 0 0 ? S 04:51 0:00 [khungtaskd]

root 158 0.0 0.0 0 0 ? S 04:51 0:00 [pdflush]

root 159 0.0 0.0 0 0 ? S 04:51 0:01 [pdflush]

root 160 0.0 0.0 0 0 ? S< 04:51 0:00 [kswapd0]

root 161 0.0 0.0 0 0 ? S< 04:51 0:00 [aio/0]

root 300 0.0 0.0 0 0 ? S< 04:51 0:00 [kpsmoused]

root 328 0.0 0.0 0 0 ? S< 04:51 0:00 [ata/0]

root 329 0.0 0.0 0 0 ? S< 04:51 0:00 [ata_aux]

root 336 0.0 0.0 0 0 ? S< 04:51 0:00 [kstriped]

root 345 0.0 0.0 0 0 ? S< 04:52 0:02 [kjournald]

root 375 0.0 0.0 0 0 ? S< 04:52 0:00 [kauditd]

root 750 0.0 0.0 0 0 ? S< 04:52 0:00 [vballoon]

root 993 0.0 0.0 0 0 ? S< 04:52 0:00 [kmpathd/0]

root 994 0.0 0.0 0 0 ? S< 04:52 0:00 [kmpath_handle]

root 1052 0.0 0.0 0 0 ? S< 04:52 0:00 [kjournald]

root 1192 0.0 0.0 0 0 ? S< 04:52 0:00 [iscsi_eh]

root 1227 0.0 0.0 0 0 ? S< 04:52 0:00 [cnic_wq]

root 1242 0.0 0.0 0 0 ? S< 04:52 0:00 [ib_addr]

root 1249 0.0 0.0 0 0 ? S< 04:52 0:00 [ib_mcast]

root 1250 0.0 0.0 0 0 ? S< 04:52 0:00 [ib_inform]

root 1251 0.0 0.0 0 0 ? S< 04:52 0:00 [local_sa]

root 1254 0.0 0.0 0 0 ? S< 04:52 0:00 [iw_cm_wq]

root 1257 0.0 0.0 0 0 ? S< 04:52 0:00 [ib_cm/0]

root 1260 0.0 0.0 0 0 ? S< 04:52 0:00 [rdma_cm]

root 1275 0.0 0.0 38872 588 ? Ssl 04:52 0:00 brcm_iscsiuio

root 1281 0.0 0.0 12148 656 ? Ss 04:52 0:00 iscsid

root 1282 0.0 0.4 12644 4456 ? S<Ls 04:52 0:00 iscsid

root 1332 0.0 0.0 14576 528 ? Ss 04:52 0:00 mcstransd

root 1608 0.0 0.0 27344 816 ? S<sl 04:52 0:00 auditd

root 1610 0.0 0.0 16284 744 ? S<sl 04:52 0:00 /sbin/audispd

root 1631 0.0 1.7 27380 17512 ? Ss 04:52 0:00 /usr/sbin/resto

root 1644 0.0 0.0 5928 616 ? Ss 04:52 0:00 syslogd -m 0

root 1647 0.0 0.0 3824 424 ? Ss 04:52 0:00 klogd -x

rpc 1742 0.0 0.0 8072 604 ? Ss 04:52 0:00 portmap

root 1777 0.0 0.0 0 0 ? S< 04:52 0:00 [rpciod/0]

rpcuser 1783 0.0 0.0 10180 792 ? Ss 04:52 0:00 rpc.statd

root 1819 0.0 0.0 55200 772 ? Ss 04:52 0:00 rpc.idmapd

dbus 1842 0.0 0.1 31624 1340 ? Ssl 04:52 0:00 dbus-daemon --s

root 1856 0.0 0.0 10452 788 ? Ss 04:52 0:00 /usr/sbin/hcid

root 1868 0.0 0.0 5956 540 ? Ss 04:52 0:00 /usr/sbin/sdpd

root 1880 0.0 0.0 0 0 ? S< 04:52 0:00 [krfcommd]

root 1924 0.0 0.1 21060 1380 ? Ssl 04:52 0:00 pcscd

root 1938 0.0 0.0 3820 568 ? Ss 04:52 0:00 /usr/sbin/acpid

68 1951 0.0 0.3 30772 3932 ? Ss 04:52 0:00 hald

root 1952 0.0 0.1 21716 1192 ? S 04:52 0:00 hald-runner

68 1961 0.0 0.0 12340 904 ? S 04:52 0:00 hald-addon-acpi

68 1965 0.0 0.0 12344 896 ? S 04:52 0:00 hald-addon-keyb

root 1974 0.0 0.0 10248 748 ? S 04:52 0:33 hald-addon-stor

root 1991 0.0 0.0 8536 500 ? Ss 04:52 0:00 /usr/bin/hidd -

root 2131 0.0 0.1 74848 1232 ? Ss 04:52 0:00 crond

root 2156 0.0 0.0 18752 452 ? Ss 04:52 0:00 /usr/sbin/atd

avahi 2182 0.0 0.1 23296 1344 ? Ss 04:52 0:00 avahi-daemon: r

avahi 2183 0.0 0.0 23164 464 ? Ss 04:52 0:00 avahi-daemon: c

root 2213 0.0 0.0 18436 484 ? S 04:52 0:00 /usr/sbin/smart

root 2216 0.0 0.0 3808 532 tty1 Ss+ 04:52 0:00 /sbin/mingetty

root 2217 0.0 0.0 3808 528 tty2 Ss+ 04:52 0:00 /sbin/mingetty

root 2218 0.0 0.0 3808 532 tty3 Ss+ 04:52 0:00 /sbin/mingetty

root 2219 0.0 0.0 3808 528 tty4 Ss+ 04:52 0:00 /sbin/mingetty

root 2220 0.0 0.0 3808 532 tty5 Ss+ 04:52 0:00 /sbin/mingetty

root 2221 0.0 0.0 3808 528 tty6 Ss+ 04:52 0:00 /sbin/mingetty

root 2232 0.0 1.6 257452 16508 ? SN 04:52 0:00 /usr/bin/python

root 2234 0.0 0.1 13064 1296 ? RN 04:52 0:00 /usr/libexec/ga

root 2235 0.0 0.3 90152 3348 ? Ss 04:53 0:00 sshd: taro [pri

taro 2237 0.0 0.1 90152 1828 ? S 04:53 0:00 sshd: taro@pts/

taro 2238 0.0 0.1 66072 1592 pts/0 Ss 04:53 0:00 -bash

root 2264 0.0 0.1 101108 1428 pts/0 S 04:53 0:00 su -l

root 2265 0.0 0.1 66072 1676 pts/0 S 04:53 0:00 -bash

root 2828 0.0 0.1 62648 1192 ? Ss 14:48 0:00 /usr/sbin/sshd

root 2885 0.0 0.1 13612 1728 ? S<s 14:48 0:00 /sbin/udevd -d

ntp 3093 0.0 0.5 23412 5040 ? SLs 14:51 0:00 ntpd -u ntp:ntp

root 3137 0.0 0.1 55320 1512 ? Ssl 14:51 0:00 automount

root 3174 0.0 0.2 66964 2068 ? Ss 14:51 0:00 sendmail: accep

smmsp 3183 0.0 0.1 57724 1772 ? Ss 14:51 0:00 sendmail: Queue

root 3367 0.0 0.1 65632 1020 pts/0 R+ 15:11 0:00 ps aux

$ chkconfig --list

USER PID %CPU %MEM VSZ RSS TTY STAT START TIME COMMAND

root 1 0.0 0.0 10368 688 ? Ss 04:51 0:00 init [3]

root 2 0.0 0.0 0 0 ? S< 04:51 0:00 [migration/0]

root 3 0.0 0.0 0 0 ? SN 04:51 0:00 [ksoftirqd/0]

root 4 0.0 0.0 0 0 ? S< 04:51 0:00 [watchdog/0]

root 5 0.0 0.0 0 0 ? S< 04:51 0:00 [events/0]

root 6 0.0 0.0 0 0 ? S< 04:51 0:00 [khelper]

root 15 0.0 0.0 0 0 ? S< 04:51 0:00 [kthread]

root 19 0.0 0.0 0 0 ? S< 04:51 0:00 [kblockd/0]

root 20 0.0 0.0 0 0 ? S< 04:51 0:00 [kacpid]

root 87 0.0 0.0 0 0 ? S< 04:51 0:00 [cqueue/0]

root 90 0.0 0.0 0 0 ? S< 04:51 0:00 [khubd]

root 92 0.0 0.0 0 0 ? S< 04:51 0:00 [kseriod]

root 157 0.0 0.0 0 0 ? S 04:51 0:00 [khungtaskd]

root 158 0.0 0.0 0 0 ? S 04:51 0:00 [pdflush]

root 159 0.0 0.0 0 0 ? S 04:51 0:01 [pdflush]

root 160 0.0 0.0 0 0 ? S< 04:51 0:00 [kswapd0]

root 161 0.0 0.0 0 0 ? S< 04:51 0:00 [aio/0]

root 300 0.0 0.0 0 0 ? S< 04:51 0:00 [kpsmoused]

root 328 0.0 0.0 0 0 ? S< 04:51 0:00 [ata/0]

root 329 0.0 0.0 0 0 ? S< 04:51 0:00 [ata_aux]

root 336 0.0 0.0 0 0 ? S< 04:51 0:00 [kstriped]

root 345 0.0 0.0 0 0 ? S< 04:52 0:02 [kjournald]

root 375 0.0 0.0 0 0 ? S< 04:52 0:00 [kauditd]

root 750 0.0 0.0 0 0 ? S< 04:52 0:00 [vballoon]

root 993 0.0 0.0 0 0 ? S< 04:52 0:00 [kmpathd/0]

root 994 0.0 0.0 0 0 ? S< 04:52 0:00 [kmpath_handle]

root 1052 0.0 0.0 0 0 ? S< 04:52 0:00 [kjournald]

root 1192 0.0 0.0 0 0 ? S< 04:52 0:00 [iscsi_eh]

root 1227 0.0 0.0 0 0 ? S< 04:52 0:00 [cnic_wq]

root 1242 0.0 0.0 0 0 ? S< 04:52 0:00 [ib_addr]

root 1249 0.0 0.0 0 0 ? S< 04:52 0:00 [ib_mcast]

root 1250 0.0 0.0 0 0 ? S< 04:52 0:00 [ib_inform]

root 1251 0.0 0.0 0 0 ? S< 04:52 0:00 [local_sa]

root 1254 0.0 0.0 0 0 ? S< 04:52 0:00 [iw_cm_wq]

root 1257 0.0 0.0 0 0 ? S< 04:52 0:00 [ib_cm/0]

root 1260 0.0 0.0 0 0 ? S< 04:52 0:00 [rdma_cm]

root 1275 0.0 0.0 38872 588 ? Ssl 04:52 0:00 brcm_iscsiuio

root 1281 0.0 0.0 12148 656 ? Ss 04:52 0:00 iscsid

root 1282 0.0 0.4 12644 4456 ? S<Ls 04:52 0:00 iscsid

root 1332 0.0 0.0 14576 528 ? Ss 04:52 0:00 mcstransd

root 1608 0.0 0.0 27344 816 ? S<sl 04:52 0:00 auditd

root 1610 0.0 0.0 16284 744 ? S<sl 04:52 0:00 /sbin/audispd

root 1631 0.0 1.7 27380 17512 ? Ss 04:52 0:00 /usr/sbin/resto

root 1644 0.0 0.0 5928 616 ? Ss 04:52 0:00 syslogd -m 0

root 1647 0.0 0.0 3824 424 ? Ss 04:52 0:00 klogd -x

rpc 1742 0.0 0.0 8072 604 ? Ss 04:52 0:00 portmap

root 1777 0.0 0.0 0 0 ? S< 04:52 0:00 [rpciod/0]

rpcuser 1783 0.0 0.0 10180 792 ? Ss 04:52 0:00 rpc.statd

root 1819 0.0 0.0 55200 772 ? Ss 04:52 0:00 rpc.idmapd

dbus 1842 0.0 0.1 31624 1340 ? Ssl 04:52 0:00 dbus-daemon --s

root 1856 0.0 0.0 10452 788 ? Ss 04:52 0:00 /usr/sbin/hcid

root 1868 0.0 0.0 5956 540 ? Ss 04:52 0:00 /usr/sbin/sdpd

root 1880 0.0 0.0 0 0 ? S< 04:52 0:00 [krfcommd]

root 1924 0.0 0.1 21060 1380 ? Ssl 04:52 0:00 pcscd

root 1938 0.0 0.0 3820 568 ? Ss 04:52 0:00 /usr/sbin/acpid

68 1951 0.0 0.3 30772 3932 ? Ss 04:52 0:00 hald

root 1952 0.0 0.1 21716 1192 ? S 04:52 0:00 hald-runner

68 1961 0.0 0.0 12340 904 ? S 04:52 0:00 hald-addon-acpi

68 1965 0.0 0.0 12344 896 ? S 04:52 0:00 hald-addon-keyb

root 1974 0.0 0.0 10248 748 ? S 04:52 0:33 hald-addon-stor

root 1991 0.0 0.0 8536 500 ? Ss 04:52 0:00 /usr/bin/hidd -

root 2131 0.0 0.1 74848 1232 ? Ss 04:52 0:00 crond

root 2156 0.0 0.0 18752 452 ? Ss 04:52 0:00 /usr/sbin/atd

avahi 2182 0.0 0.1 23296 1344 ? Ss 04:52 0:00 avahi-daemon: r

avahi 2183 0.0 0.0 23164 464 ? Ss 04:52 0:00 avahi-daemon: c

root 2213 0.0 0.0 18436 484 ? S 04:52 0:00 /usr/sbin/smart

root 2216 0.0 0.0 3808 532 tty1 Ss+ 04:52 0:00 /sbin/mingetty

root 2217 0.0 0.0 3808 528 tty2 Ss+ 04:52 0:00 /sbin/mingetty

root 2218 0.0 0.0 3808 532 tty3 Ss+ 04:52 0:00 /sbin/mingetty

root 2219 0.0 0.0 3808 528 tty4 Ss+ 04:52 0:00 /sbin/mingetty

root 2220 0.0 0.0 3808 532 tty5 Ss+ 04:52 0:00 /sbin/mingetty

root 2221 0.0 0.0 3808 528 tty6 Ss+ 04:52 0:00 /sbin/mingetty

root 2232 0.0 1.6 257452 16508 ? SN 04:52 0:00 /usr/bin/python

root 2234 0.0 0.1 13064 1296 ? RN 04:52 0:00 /usr/libexec/ga

root 2235 0.0 0.3 90152 3348 ? Ss 04:53 0:00 sshd: taro [pri

taro 2237 0.0 0.1 90152 1828 ? S 04:53 0:00 sshd: taro@pts/

taro 2238 0.0 0.1 66072 1592 pts/0 Ss 04:53 0:00 -bash

root 2264 0.0 0.1 101108 1428 pts/0 S 04:53 0:00 su -l

root 2265 0.0 0.1 66072 1676 pts/0 S 04:53 0:00 -bash

root 2828 0.0 0.1 62648 1192 ? Ss 14:48 0:00 /usr/sbin/sshd

root 2885 0.0 0.1 13612 1728 ? S<s 14:48 0:00 /sbin/udevd -d

ntp 3093 0.0 0.5 23412 5040 ? SLs 14:51 0:00 ntpd -u ntp:ntp

root 3137 0.0 0.1 55320 1512 ? Ssl 14:51 0:00 automount

root 3174 0.0 0.2 66964 2068 ? Ss 14:51 0:00 sendmail: accep

smmsp 3183 0.0 0.1 57724 1772 ? Ss 14:51 0:00 sendmail: Queue

root 3367 0.0 0.1 65632 1020 pts/0 R+ 15:11 0:00 ps aux

$ chkconfig --list NetworkManager 0:off 1:off 2:off 3:off 4:off 5:off 6:off

acpid 0:off 1:off 2:on 3:on 4:on 5:on 6:off

anacron 0:off 1:off 2:on 3:on 4:on 5:on 6:off

atd 0:off 1:off 2:off 3:on 4:on 5:on 6:off

auditd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

autofs 0:off 1:off 2:off 3:on 4:on 5:on 6:off

avahi-daemon 0:off 1:off 2:off 3:on 4:on 5:on 6:off

avahi-dnsconfd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

bluetooth 0:off 1:off 2:on 3:on 4:on 5:on 6:off

conman 0:off 1:off 2:off 3:off 4:off 5:off 6:off

cpuspeed 0:off 1:on 2:on 3:on 4:on 5:on 6:off

crond 0:off 1:off 2:on 3:on 4:on 5:on 6:off

dnsmasq 0:off 1:off 2:off 3:off 4:off 5:off 6:off

dund 0:off 1:off 2:off 3:off 4:off 5:off 6:off

firstboot 0:off 1:off 2:off 3:on 4:off 5:on 6:off

gpm 0:off 1:off 2:off 3:off 4:off 5:off 6:off

haldaemon 0:off 1:off 2:off 3:on 4:on 5:on 6:off

hidd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

ip6tables 0:off 1:off 2:on 3:on 4:on 5:on 6:off

iptables 0:off 1:off 2:off 3:off 4:off 5:off 6:off

irda 0:off 1:off 2:off 3:off 4:off 5:off 6:off

irqbalance 0:off 1:off 2:on 3:on 4:on 5:on 6:off

iscsi 0:off 1:off 2:off 3:on 4:on 5:on 6:off

iscsid 0:off 1:off 2:off 3:on 4:on 5:on 6:off

kudzu 0:off 1:off 2:off 3:on 4:on 5:on 6:off

lvm2-monitor 0:off 1:on 2:on 3:on 4:on 5:on 6:off

mcstrans 0:off 1:off 2:on 3:on 4:on 5:on 6:off

mdmonitor 0:off 1:off 2:on 3:on 4:on 5:on 6:off

mdmpd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

messagebus 0:off 1:off 2:off 3:on 4:on 5:on 6:off

microcode_ctl 0:off 1:off 2:on 3:on 4:on 5:on 6:off

multipathd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

netconsole 0:off 1:off 2:off 3:off 4:off 5:off 6:off

netfs 0:off 1:off 2:off 3:on 4:on 5:on 6:off

netplugd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

network 0:off 1:off 2:on 3:on 4:on 5:on 6:off

nfs 0:off 1:off 2:off 3:off 4:off 5:off 6:off

nfslock 0:off 1:off 2:off 3:on 4:on 5:on 6:off

nscd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

ntpd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

oddjobd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

pand 0:off 1:off 2:off 3:off 4:off 5:off 6:off

pcscd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

portmap 0:off 1:off 2:off 3:on 4:on 5:on 6:off

psacct 0:off 1:off 2:off 3:off 4:off 5:off 6:off

rawdevices 0:off 1:off 2:off 3:on 4:on 5:on 6:off

rdisc 0:off 1:off 2:off 3:off 4:off 5:off 6:off

readahead_early 0:off 1:off 2:on 3:on 4:on 5:on 6:off

readahead_later 0:off 1:off 2:off 3:off 4:off 5:on 6:off

restorecond 0:off 1:off 2:on 3:on 4:on 5:on 6:off

rpcgssd 0:off 1:off 2:off 3:on 4:on 5:on 6:off

rpcidmapd 0:off 1:off 2:off 3:on 4:on 5:on 6:off

rpcsvcgssd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

saslauthd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

sendmail 0:off 1:off 2:on 3:on 4:on 5:on 6:off

smartd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

sshd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

svnserve 0:off 1:off 2:off 3:off 4:off 5:off 6:off

syslog 0:off 1:off 2:on 3:on 4:on 5:on 6:off

sysstat 0:off 1:off 2:on 3:on 4:off 5:on 6:off

tcsd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

wpa_supplicant 0:off 1:off 2:off 3:off 4:off 5:off 6:off

xfs 0:off 1:off 2:off 3:off 4:off 5:off 6:off

ypbind 0:off 1:off 2:off 3:off 4:off 5:off 6:off

yum-updatesd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

NetworkManager 0:off 1:off 2:off 3:off 4:off 5:off 6:off

acpid 0:off 1:off 2:on 3:on 4:on 5:on 6:off

anacron 0:off 1:off 2:on 3:on 4:on 5:on 6:off

atd 0:off 1:off 2:off 3:on 4:on 5:on 6:off

auditd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

autofs 0:off 1:off 2:off 3:on 4:on 5:on 6:off

avahi-daemon 0:off 1:off 2:off 3:on 4:on 5:on 6:off

avahi-dnsconfd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

bluetooth 0:off 1:off 2:on 3:on 4:on 5:on 6:off

conman 0:off 1:off 2:off 3:off 4:off 5:off 6:off

cpuspeed 0:off 1:on 2:on 3:on 4:on 5:on 6:off

crond 0:off 1:off 2:on 3:on 4:on 5:on 6:off

dnsmasq 0:off 1:off 2:off 3:off 4:off 5:off 6:off

dund 0:off 1:off 2:off 3:off 4:off 5:off 6:off

firstboot 0:off 1:off 2:off 3:on 4:off 5:on 6:off

gpm 0:off 1:off 2:off 3:off 4:off 5:off 6:off

haldaemon 0:off 1:off 2:off 3:on 4:on 5:on 6:off

hidd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

ip6tables 0:off 1:off 2:on 3:on 4:on 5:on 6:off

iptables 0:off 1:off 2:off 3:off 4:off 5:off 6:off

irda 0:off 1:off 2:off 3:off 4:off 5:off 6:off

irqbalance 0:off 1:off 2:on 3:on 4:on 5:on 6:off

iscsi 0:off 1:off 2:off 3:on 4:on 5:on 6:off

iscsid 0:off 1:off 2:off 3:on 4:on 5:on 6:off

kudzu 0:off 1:off 2:off 3:on 4:on 5:on 6:off

lvm2-monitor 0:off 1:on 2:on 3:on 4:on 5:on 6:off

mcstrans 0:off 1:off 2:on 3:on 4:on 5:on 6:off

mdmonitor 0:off 1:off 2:on 3:on 4:on 5:on 6:off

mdmpd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

messagebus 0:off 1:off 2:off 3:on 4:on 5:on 6:off

microcode_ctl 0:off 1:off 2:on 3:on 4:on 5:on 6:off

multipathd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

netconsole 0:off 1:off 2:off 3:off 4:off 5:off 6:off

netfs 0:off 1:off 2:off 3:on 4:on 5:on 6:off

netplugd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

network 0:off 1:off 2:on 3:on 4:on 5:on 6:off

nfs 0:off 1:off 2:off 3:off 4:off 5:off 6:off

nfslock 0:off 1:off 2:off 3:on 4:on 5:on 6:off

nscd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

ntpd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

oddjobd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

pand 0:off 1:off 2:off 3:off 4:off 5:off 6:off

pcscd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

portmap 0:off 1:off 2:off 3:on 4:on 5:on 6:off

psacct 0:off 1:off 2:off 3:off 4:off 5:off 6:off

rawdevices 0:off 1:off 2:off 3:on 4:on 5:on 6:off

rdisc 0:off 1:off 2:off 3:off 4:off 5:off 6:off

readahead_early 0:off 1:off 2:on 3:on 4:on 5:on 6:off

readahead_later 0:off 1:off 2:off 3:off 4:off 5:on 6:off

restorecond 0:off 1:off 2:on 3:on 4:on 5:on 6:off

rpcgssd 0:off 1:off 2:off 3:on 4:on 5:on 6:off

rpcidmapd 0:off 1:off 2:off 3:on 4:on 5:on 6:off

rpcsvcgssd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

saslauthd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

sendmail 0:off 1:off 2:on 3:on 4:on 5:on 6:off

smartd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

sshd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

svnserve 0:off 1:off 2:off 3:off 4:off 5:off 6:off

syslog 0:off 1:off 2:on 3:on 4:on 5:on 6:off

sysstat 0:off 1:off 2:on 3:on 4:off 5:on 6:off

tcsd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

wpa_supplicant 0:off 1:off 2:off 3:off 4:off 5:off 6:off

xfs 0:off 1:off 2:off 3:off 4:off 5:off 6:off

ypbind 0:off 1:off 2:off 3:off 4:off 5:off 6:off

yum-updatesd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

|

動作している各サービスは、以下のようなものです。

設定欄でOFF となっているものは、停止しても良いと思いますので、停止します。

| サービス | 概要 | 設定 |

|---|

| acpid | 電源管理 | ON |

| anacron | cronの知的版?のようなもの cronで十分な人には不要 | OFF |

| atd | at (コマンド)デーモン | ON |

| auditd | システム監査結果のログ保存 | OFF |

| autofs | ファイルシステムの自動マウント | OFF |

| avahi-daemon | LAN内でのネットワーク自動構成 | OFF |

| bluetooth | 文字通りbluetooth | OFF |

| cpuspeed | システムのアイドル比率に応じてCPUの動作周波数を上下させる | ON |

| crond | cronデーモン | ON |

| firstboot | インストール直後に呼び出されるもの | OFF |

| haldaemon | D-BUSサポート | OFF |

| hidd | bluetoothのキーボードやマウスの対応 | OFF |

| ip6tables | ipv6用iptables | ON |

| iptables | iptables (ファイアウォール) | ON |

| irqbalance | マルチCPU環境でセカンドCPU以降も割り込み処理を行える | OFF |

| iscsi | SCSIプロトコルをTCP/IPネットワーク上で使用する規格 | ON |

| iscsid | SCSIプロトコルをTCP/IPネットワーク上で使用するためのデーモン | ON |

| kudzu | ハードウェアの構成変更を検知 | OFF |

| lvm2-monitor | LVMの障害監視 | OFF |

| mcstrans | SELinuxの運用サポート | OFF |

| mdmonitor | mdデバイスの監視 | OFF |

| messagebus | D-BUSサポート | OFF |

| microcode_ctl | マイクロコード制御 | ON |

| netfs | NFSクライアント | OFF |

| network | ネットワークサービス | ON |

| nfslock | NFSロック | OFF |

| ntpd | NTP(時間管理)デーモン | ON |

| pcscd | スマートカードの管理 | OFF |

| portmap | RPCのポートマッパー | OFF |

| rawdevices | ハードディスクをブロックデバイスとして利用する際の補助 | OFF |

| readahead_early | 前もってファイルをページ・キャッシュに読み込む | OFF |

| readahead_later | 前もってファイルをページ・キャッシュに読み込む | OFF |

| restorecond | SELinuxの運用サポート | OFF |

| rpcgssd | RPCサポート | OFF |

| rpcidmapd | RPCサポート | OFF |

| sendmail | sendmail(メールデーモン) | ON |

| smartd | S.M.A.R.Tのサポート | OFF |

| sshd | SSHデーモン | ON |

| syslog | シスログデーモン | ON |

| sysstat | システム情報取得サービス | OFF |

| yum-updatesd | yum自動アップデート | OFF |

シェルファイルを作成して、一気にやってしまいます。

#!/bin/sh

/sbin/chkconfig anacron off

/sbin/chkconfig auditd off

/sbin/chkconfig autofs off

/sbin/chkconfig avahi-daemon off

/sbin/chkconfig bluetooth off

/sbin/chkconfig firstboot off

/sbin/chkconfig haldaemon off

/sbin/chkconfig hidd off

/sbin/chkconfig irqbalance off

/sbin/chkconfig kudzu off

/sbin/chkconfig lvm2-monitor off

/sbin/chkconfig mcstrans off

/sbin/chkconfig mdmonitor off

/sbin/chkconfig messagebus off

/sbin/chkconfig netfs off

/sbin/chkconfig nfslock off

/sbin/chkconfig pcscd off

/sbin/chkconfig portmap off

/sbin/chkconfig rawdevices off

/sbin/chkconfig readahead_early off

/sbin/chkconfig readahead_later off

/sbin/chkconfig restorecond off

/sbin/chkconfig rpcgssd off

/sbin/chkconfig rpcidmapd off

/sbin/chkconfig smartd off

/sbin/chkconfig sysstat off

/sbin/chkconfig yum-updatesd off

|

ファイルにしたら、実行権限を与えるのを忘れないでね。

$ chmod 755 ファイル名 $ ./ファイル名

$ ./ファイル名

|

で実行できるはずです。

最後にシステムのリブートを実行します。

$ reboot ....

....

|

立ち上がったら、メモリを確認してみましょう。

$ free total used free shared buffers cached

Mem: 1000996 74364 926632 0 6008 35600

-/+ buffers/cache: 32756 968240

Swap: 1052248 0 1052248

total used free shared buffers cached

Mem: 1000996 74364 926632 0 6008 35600

-/+ buffers/cache: 32756 968240

Swap: 1052248 0 1052248

|

上記は、何も負荷が掛かっていない状態なので、100MBも使っていません。

どうでしたか、そこそこ減っているのではないでしょうか。

ざっとですが、こんな感じです。

SPPD VPSでは、SSHでのログイン時、rootを使えないように設定しています。この点は、セキュリティの面では良いことです。

ただ、デフォルトでインストールされているものも多いので、ディスク容量を必要とする方であれば、不要なものをアンインストールしもう少し削れるかもしれません。

ここに書いているのは、あくまで必要最小限としての記載ですので、ユーザによっては、もっと、セキュリティ面で強化を図ることもできると思います。

いろいろ設定してみて、Logwatch ぐらいは確認しておきましょう。

変なアクセスがないかぐらいは、チェックしておきましょう。

SPPD VPS を試してみたい方は、

http://www.sppd.ne.jp/

からどうぞ。サポートへメールすることで

無料お試しすることが可能です。

)

)

コメントを投稿 :